Hacker en Foco: Blind Eagle

Hacker en Foco es una serie de posts analizando diferentes grupos cibercriminales en América Latina. Cada post se enfocará en un adversario distinto y proveerá detalles sobre sus operaciones, características destacadas, victimología, evolución, y campañas recientes. Esta serie se dedica a concientizar sobre el ambiente cibernético en América Latina.

Resumen

DATO CURIOSO: Blind Eagle se dirige a víctimas específicas y las ha seleccionado por geolocalización. Su tendencia a infiltrar países sudamericanos le distingue de otros grupos, que a menudo eligen víctimas aleatoriamente.

Blind Eagle (Águila Ciega) sigue como uno de los grupos cibernéticos más sofisticados en Latinoamérica. Se cree que el grupo tiene base en América del Sur, a causa de su uso de dialectos regionales y su conocimiento profundo de instituciones locales. Aunque se suele apuntar usuarios en Sudamérica (Colombia, en especial), sus operaciones han afectado a organizaciones en Australia, Europa, y los Estados Unidos. Las actividades de Blind Eagle frecuentemente hace uso de spearphishing como acceso inicial, despliegue de payloads cifrados, y vivir de la tierra (living off the land, en inglés) para persistencia. En este momento, sus operaciones más recientes fueron confirmadas en abril de 2023.

Información preliminar

Evolución

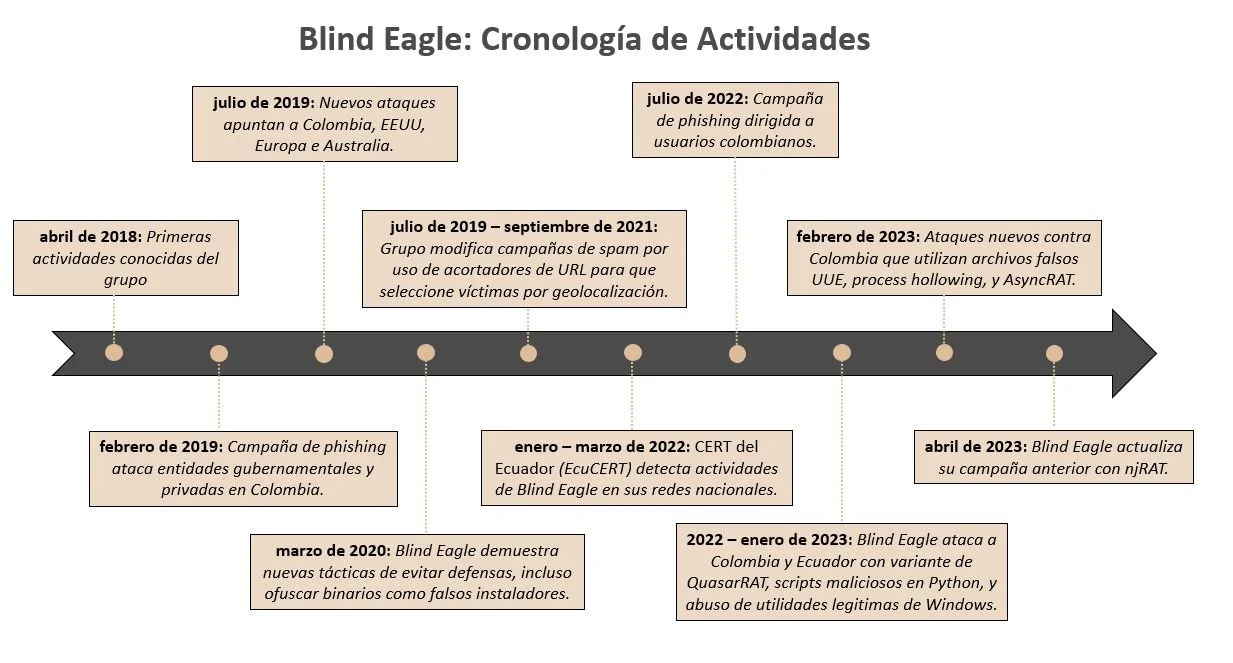

La siguiente imagen muestra la evolución de Blind Eagle desde sus primeras activiadas conocidas hasta hoy. Nuestro análisis, que se base en información de fuentes abiertas, describe cómo este adversario ha madurado con respecto a sus metas, métodos de circunvalar defensas y complejidad operacional.

Actividades recientes: persiguiendo a Colombia

En febrero de 2023, se publicó un análisis sobre las operaciones recientes de Blind Eagle. El grupo llevaba a cabo un ataque cibernético contra victimas colombianas en los sectores de salud, servicios financieros, seguridad, inmigración, y derechos humanos. Blind Eagle ganó acceso inicial por su método preferido – spearphishing. Los correos de phishing contenían un archivo PDF con clave, y cuando usuarios lo abrían, se descargó un archivo malicioso desde un Content Delivery Network (CDN) de Discord. Este archivo parecía como un PDF pero en realidad era un .UUE (Blind Eagle ha utilizado archivos UUE anteriormente para que eviten detección). Después, se ejecutó un script VBS ofuscado, provocando la cadena de infección que eventualmente cargó el malware AsyncRAT en memoria a través de process hollowing.

Esta última campaña del grupo demuestra la evolución constante de Blind Eagle. Su uso de process hollowing y extensiones de archivo dobles destaca que el adversario actualiza sus tácticas y herramientas de manera constante. Además, Blind Eagle sigue ejecutando código malicioso por utilidades legitimas de Windows, como vimos en su abuso de regsvcs y regasm (tanto como su uso de mshta en ataques anteriores). Blind Eagle está madurando y mejorando, y ha adoptado nuevos técnicos LOTL para que circunvalen soluciones de defensa. Por lo tanto, es crucial que la comunidad de seguridad informática siga monitoreando las actividades del grupo.

Leer más

MITRE ATT&CK: https://attack.mitre.org/groups/G0099/

BlackBerry: https://blogs.blackberry.com/en/2023/02/blind-eagle-apt-c-36-targets-colombia

Ecuador CERT: https://www.ecucert.gob.ec/wp-content/uploads/2022/03/alerta-APTs-2022-03-23.pdf

Check Point Research: https://research.checkpoint.com/2023/blindeagle-targeting-ecuador-with-sharpened-tools/

SCILabs: Campaña de Malware atribuida a APT-C-36, contexto y IOCs (scilabs.mx)

¿Les interesaría aprender más sobre Blind Eagle? Fíjense en nuestra presentación de Black Hat 2023, Becoming a Dark Knight: Adversary Emulation Demonstration for ATT&CK Evaluations, y el repositorio pertinente en GitHub.

Approved for Public Release; Distribution Unlimited 23-02410-1. ©2023 The MITRE Corporation. ALL RIGHTS RESERVED.