#cómofunciona: Internet de cosas (IoT)

La serie #cómofunciona intenta ayudar a lectores entender mejor sobre tecnología importante y sus implicaciones de ciberseguridad. Esta serie es parte del Mes de Cybersecurity Awareness, lo cual se dedica aumentar consciencia de asuntos de ciberseguridad y protección de datos.

Empezando con Alexa

“Alexa, pon música de Lady Gaga al volumen 6.”

“Alexa, añade fruta, pan, y manteca de maní a mi lista de compras.”

“Alexa, muéstrame una foto de gatitas.”

Estos son algunos de los comandos que se puede dar a Amazon Alexa, un servicio de voz ubicado en la nube. Alexa, también como Google Assistant y Apple Siri, representa un hito importante en el mundo virtualizado. Estos servicios permiten que consumidores organicen sus horarios, programen alarmas, y controlen música – todo por el uso simple de la voz humana. Pero ¿cómo exactamente Alexa escucha, procesa señales, y responde sin ser…humano? La respuesta es por las señales inalámbricas, el procesamiento de lenguaje natural, y el internet de las cosas (IoT).

Introducción al IoT

El internet de las cosas abarca dispositivos físicos que se conectan al internet y se pueden compartir información con otros aparatos. Específicamente, los dispositivos IoT mantienen conexiones al internet por sensores, software, y el procesamiento y análisis de datos. La tecnología IoT puede transferir información a otras “cosas” sin cualquiera interacción humana. Además de Alexa, ejemplos típicos de dispositivos IoT incluyen: el reloj Apple, sistemas de monitoreo de frecuencia cardíaca, rastreadores de ejercicio físico, aspiradoras robóticas, y la bicicleta Peloton. La llamada tecnología “inteligente” usa IoT para hacerse funcionar a dispositivos como iPhones y tablets.

¿Cómo funciona el IoT?

Los dispositivos IoT generalmente utilizan conexiones de WiFi y sensores para comunicarse y compartir datos. Se le puede ayudar a pensar de IoT en términos de una red con muchas minicomputadoras conectadas al Internet. Estas minicomputadoras analizan información en 4 etapas simples:

Los dispositivos IoT utilizan sensores para recibir los datos del ambiente circundante.

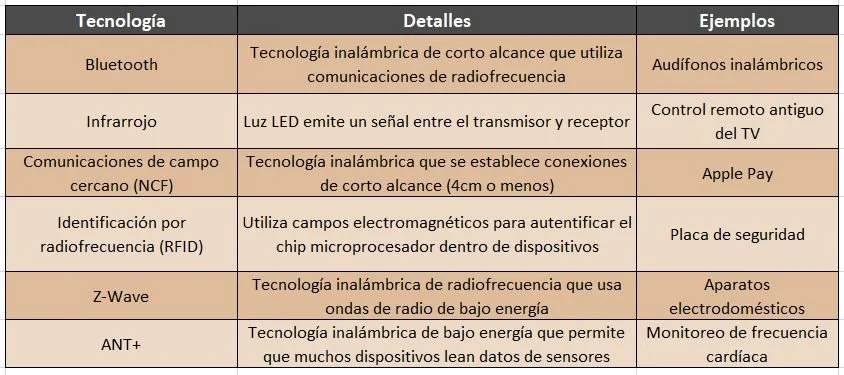

Entonces, los sensores mandan estos datos a la nube por conexiones inalámbricas (por ejemplo, WiFi, Bluetooth, satélite, etc.)

Cuando los datos llegan a la nube, el software del dispositivo procesa y analiza la información.

Finalmente, la información procesada es transmitida al usuario de manera útil (por ejemplo, alertas, notificaciones, respuesta de voz, etc.)

Además, el uso de inteligencia artificial (AI) por tecnología IoT es valioso, puesto que AI le puede ayudar a procesar lenguaje (como comandos de voz) y a mantener información por algoritmos de aprendizaje automático. Más ejemplos explícitos de la tecnología IoT y sus funciones están abajo.

Consideraciones de seguridad

Como todo lo que está conectado al internet, IoT es vulnerable a amenazas de seguridad. Aquí son algunas de las preocupaciones de seguridad más significantes:

Privacidad del usuario: Mientras dispositivos IoT se ponen más sofisticados y más capaces de anticipar las necesidades de consumidores, más datos del usuario siguen guardados. Los usuarios les dan datos confidenciales, como información de voz, de biometría, y de pagamiento, a dispositivos IoT sin saber el sacrificio de su privacidad. Además, dado a la transferencia síncrona entre los dispositivos “inteligentes,” la magnitud de ataques posibles contra IoT es enorme.

Memoria insegura de datos: A diferencia de computadoras, dispositivos IoT no requieren intervención del usuario para funcionar. Esta falta de endurecimiento físico le causa a tecnología IoT ser vulnerable a amenazas externas, especialmente si estos dispositivos están ubicados en locaciones remotas por mucho tiempo. Además, puesto que IoT guarda información por servidores remotos en la nube, hay una potencialidad aumentada de que estos datos sean comprometidos. Esta falta de seguridad está amplificada por el software IoT, lo cual puede ser difícil de actualizar.

Ataques DoS: El desarrollo de la tecnología IoT frecuentemente utiliza el hardware y software similar. Este base común crea una puerta grande por la cual los hackers pueden entrar y ganar acceso a la red. Por causa de este vector de ataque, además de una falta de actualizaciones regulares de software, dispositivos IoT son víctimas ideales para ataques de denegación de servicio (DoS). El IoT es particularmente vulnerable a los ataques de denegación de servicio permanente (PDoS), que causan daños permanentes a los dispositivos. El IoT es una tecnología relativamente nueva, y por lo tanto, hay mucho de aprender.

Para entender más sobre los ataques de denegación de servicio, lean nuestro post anterior de #howitworks.

¿Quieren aprender más sobre una tecnología específica durante del Mes de Cybersecurity Awareness? ¡Dejen un comentario abajo con sus recomendaciones!